PacketBlackHoleオプション製品

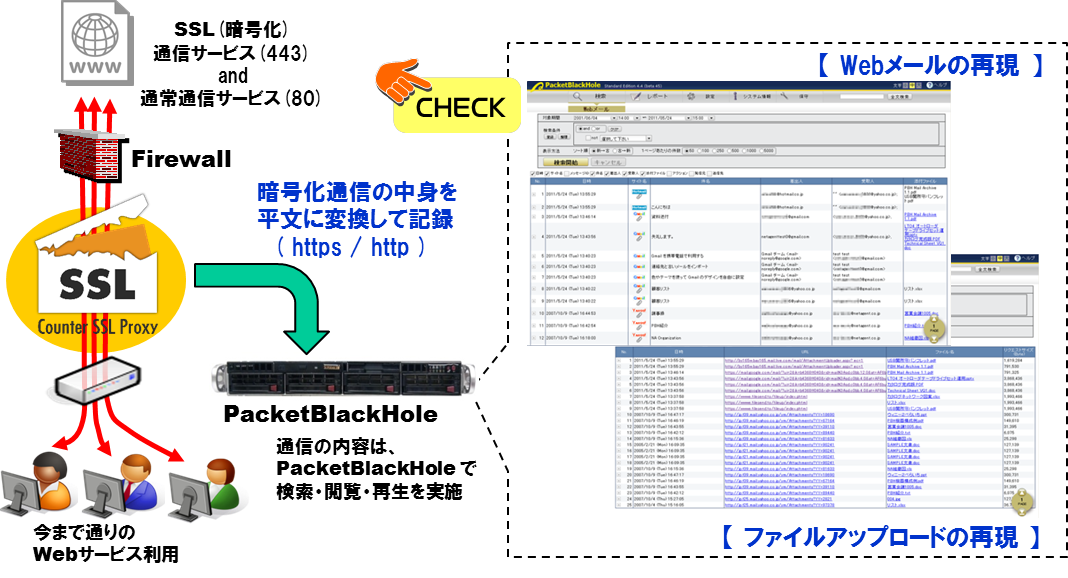

インターネットのWebサービスは、SSL(Secure Socket Layer)による暗号化通信へ移行する傾向があり、端末のブラウザから通信経路上に流れる情報は、盗聴されない安全な通信になってきています。

しかし、企業や団体、学校などのネットワーク通信を管理監督する側からすると、端末で記録出来る「接続先(Webサービスサイト)が判るだけ」で、具体的に“何をしたのか?” を、確認する方法がありませんでした。

| No | 目的 | 背景 |

|---|---|---|

| 1 | 内部からの情報漏えい対策と、Webメール対策 | WebコンテンツのアクセスがSSL化し既存の製品では検知すらできないため導入した。 また、業務上Gmailを多用するのでログだけでも取得したかった。 |

| 2 | httpsサイトへのアクセス制御を許可するための対策 | URLアクセス制御の運用で、SSL化サイトへのアクセスを制限していたが、業務環境の変化によりSSL化サイトへのアクセス要望が増えた。制限を許可する代わりにアクセスした内容を全て記録する運用に切替えた。 |

| 3 | 情報漏えい対策 | 情報漏えいの経験あり。社内の漏えい対策を実施する中で、SSL通信が穴であったためその対応を実施。 |

| 4 | 掲示板への書き込み制限及び牽制 | 情報漏えいの経験あり。フィルタリングに登録されていない掲示板サイトに書き込みがあったためSSLのログも収集することになった。 |

| 5 | 無線LAN(Wi-Fi)環境を整備し活用したことで、不特定端末の通信が発生。通信制限管理が徹底できないため、利用記録が必要になった。 | 情報漏えいの経験あり。フィルタリングに登録されていない掲示板サイトに書き込みがあったためSSLのログも収集することになった |

| 6 | アップロードサイトへの対策 | SSL化されているファイルアップロードサイトに対して内容を含め中身を記録したい。 |

SSL暗号化通信は、従来の各種フィルタ製品も対処が出来ません。そのため、内部・外部の通信が把握できないことから様々な課題になっていました。 また業務でインターネットを活用するときにSSL化されたWebサイトの閲覧や取引行為がが必要と変化する中で、現状はURLフィルタ系の「通信遮断」目的で「アクセス遮断制御」を行っていた場合、遮断を解除するための”ホワイトリスト対応”が必要になります。 この手間は増える一方で、運用コストの肥大の原因になります。 さらに、LAN内のインフラを無線LAN(Wi-Fi)化が進んできました。この環境が稼働すると管理対象外端末の通信が発生します。 その通信内容を把握できないと、外部からの指摘や抗議に対して対応ができなくなってしまします。

Counter SSL Proxy 2.0 は https の通常通信データについても処理が可能です。

インターネットの出口になる場所に、Counter SSL Proxy2.0 を導入すると、http/http のどちらの通信も漏れなく100%の通信内容を、証跡として取得し保全することができます。

①Counter SSL Proxy 2.0 専用サーバ実装モデル(例)

300CAL~ \1,214,000-

1000CAL~ \2,112,000-

冗長構成用の2台目以降サーバもご提供可能

②Counter SSL Proxy 2.0 ソフトウエア提供(例)

300CAL~ \ 450,000-

1000CAL~ \1,273,000-

※金額は本体製品・ライセンスとなります。導入に関する費用や諸税は含まれていません。

①実装済み専用サーバ仕様(1U)

・CPU:E3-1225V3 3.2GHz 4コア

・RAM:16GB

・ディスク:SATA 2TBx4(RAID5 or 6)

・サイズ:1U HxWxD 43x437x503mm

・電源:冗長(600Wx2)

・LAN:10x100x1000Mx2(IPMI用兼用LANポート:1)

②ソフトウエア実装向け推奨仕様

・CPU:Intel Xeon 3.0GHz 4コア

・RAM:8GB~

・ディスク:1TB~(RAID1+0 or 6)

・LAN:1000Mx2~

従来から、PacketBlackHoleにて、インターネット通信についてはアクセス内容を記録し監査を実施していた。

しかし、Webサイトの仕様進化に伴いSSL化された通信が増えたため、PacketBlackHoleでの詳細な内容閲覧が出来ずに監査が出来なくなった。

そのため、従来から運用しているPacketBlackHoleを継続的に活用するため、Counter SSL Proxyを追加導入し、漏れの無いWeb閲覧内容の証跡管理を実現した。

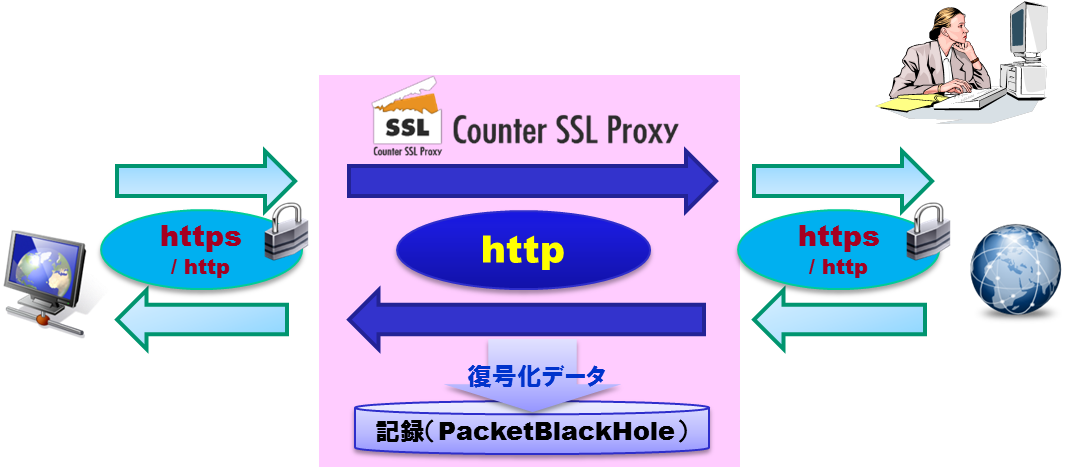

電子メールを全て保存し監査できるような環境を運用してきた。しかし、Webサイトへのアクセス履歴を確認出来る仕組み作りは無かった。 近年B2B取引がWeb化され、さらに通信がSSL化されるのは当然との認識から取引相手とのやり取りの記録と保存が必要になった。 既存の全メールの保存環境は変えずに、Firewall直下のすべてのWeb通信が通る場所に、Counter SSL Proxyを新規に導入しWeb (http/https) 通信の記録を実現した。

個人情報を数多く扱い、それらの情報は取引先や顧客との間で電子データとして送受信されている状況。

外部への情報漏えいの心配が強まる中、インターネット上のデータ配送システムなどへのアクセスが取引都合で制限が難しいため、

個人情報の電子データ操作の記録を残すことが求められた。

既に、Proxyサーバを運用し通信ログなどは記録していたが、SSL通信は内容記録が出来ていなかった。

既存のProxyサーバはそのまま継続運用をおこない、http/https通信だけをCounter SSL Proxy に転送し処理させる構成で実現した。

これまでは「通信をさせない(許さない)」の考えで対処してきたが、現在とこれからの未来は、SSL化された情報サイトや、データ交換サービスなどが当たり前になってくる。 公共の団体・企業に関わらず、インターネットを業務の中で活用することが当然となる中で求められるSSL化通信の内容把握ができるような仕組み作りとなります。

Counter SSL Proxy についての詳細なお問合せや、具体的なご案内については、弊社営業窓口までご連絡ください。

◆ソリューション営業部・Counter SSL Proxy 担当

Tel: 075-211-9480 / Mail: sales@swatbrains.co.jp まで。